Mallox Ransomware - Mối đe dọa mới trong thế giới ransomware

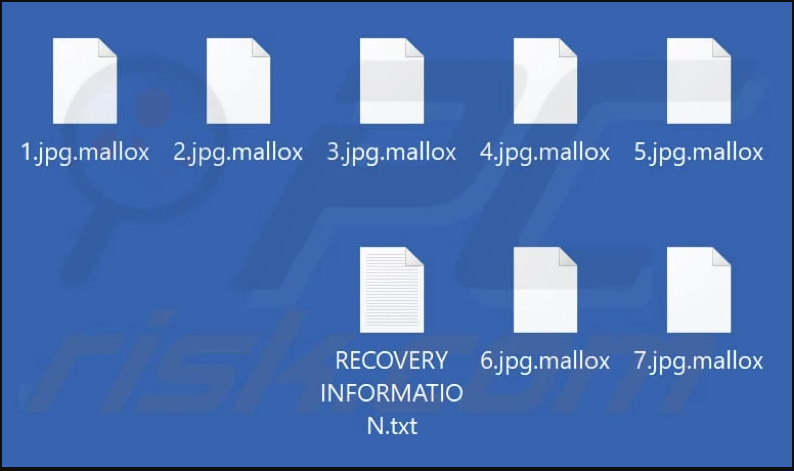

Mallox Ransomware là một loại ransomware mới đã xuất hiện từ tháng 10 năm 2021 và tấn công vào các doanh nghiệp tại châu Á[2]. Đây là một loại ransomware rất nguy hiểm và có khả năng gây tổn hại nghiêm trọng cho các tệp tin của nạn nhân[2]. Khi máy tính bị nhiễm Mallox Ransomware, các tệp tin bị mã hóa sẽ được thêm phần mở rộng ".mallox"[2].

Mallox Ransomware sử dụng các kỹ thuật tinh vi để né tránh các phần mềm bảo mật. Nó thêm một lớp shell C# bằng cách sử dụng công nghệ DLL hijacking[2]. Đồng thời, ransomware này cũng sử dụng SmartAssembly để làm rối mã nguồn của lớp shell C#[2]. Nó có khả năng lan truyền giống như một con giun qua việc chia sẻ tệp tin và sử dụng công nghệ truy xuất tệp tin tương tự như Search Artifact để nhanh chóng thu thập và mã hóa các tệp tin[2].

Một đặc điểm quan trọng của Mallox Ransomware là khả năng mã hóa nhiều tệp tin trong thời gian ngắn, gây ra những thiệt hại không thể khôi phục được sau khi nó xâm nhập vào máy tính của doanh nghiệp[2]. Để tránh bị phát hiện, nó vô hiệu hóa Windows Defender và xóa thư mục của nó để ngăn can thiệp[2]. Ransomware này cũng sử dụng thuật toán mã hóa Chacha20 (một biến thể của mã luồng Salsa20) để mã hóa các tệp tin với phần mở rộng ".mallox"[2].

Hình thức tấn công của Mallox Ransomware đã trải qua một số thay đổi. Một biến thể mới của Mallox Ransomware đã xuất hiện, trong đó nó sử dụng một phương pháp tấn công mới để thực hiện mã hóa tệp tin[3]. Thay vì phải tải xuống payload ransomware từ máy chủ từ xa, nó tiêm vào quá trình "MSBuild.exe" một tập lệnh chứa payload ransomware, mà không lưu trữ trên đĩa cứng[3].

Mallox Ransomware đã tấn công nhiều nạn nhân trên khắp thế giới. Theo một báo cáo, từng có hơn 20 nạn nhân thuộc hơn 15 quốc gia, trong đó Ấn Độ là quốc gia bị tấn công nhiều nhất, tiếp theo là Hoa Kỳ[3]. Các ngành công nghiệp chịu ảnh hưởng nhiều nhất bởi Mallox Ransomware là ngành Sản xuất, Năng lượng và Tiện ích, Công nghệ thông tin và Dịch vụ chuyên nghiệp[3].

Để đối phó với Mallox Ransomware và các loại ransomware khác, rất quan trọng để duy trì các biện pháp an ninh mạng chặt chẽ, như:

Đảm bảo các phần mềm bảo mật được cập nhật và đúng hạn[2].

Đề phòng email rác và không mở các tệp tin đính kèm không rõ nguồn gốc[2].

Sao lưu dữ liệu quan trọng định kỳ và lưu trữ nó ở một nơi an toàn[2].

Sử dụng phần mềm antivirus và antimalware đáng tin cậy và thường xuyên quét hệ thống[2].

Cung cấp huấn luyện và nâng cao nhận thức về an ninh mạng cho nhân viên[2].

Hiện tại, việc phòng chống và xử lý Mallox Ransomware đòi hỏi sự hỗ trợ từ các chuyên gia an ninh mạng và sử dụng các công cụ phần mềm antivirus đáng tin cậy[2].

Tham khảo:

[1] ThreatMon Ransomware Monitoring on Twitter: "Actor : mallox Victim ...[2] The New Threat: Mallox Ransomware

[3] Mallox Ransomware Implements New Infection Strategy

A. Nên làm gì khi bị nhiễm Ransomware?

Trong trường hợp bị nhiễm Ransomware, hãy thực hiện những bước sau đây:

Bước 1: Cô lập và tách mạng, hệ thống: hãy cách ly phần đã bị nhiễm với hệ thống, tắt các hệ thống đó, rút mạng để phòng trường hợp virus lây lan.

Bước 2: Xác định và xóa các ransomware: Cố gắng tìm ra các phần độc hại đang bị lây nhiễm trên máy, xác định chủng và lên kế hoạch xóa bỏ chúng.

Bước 3: Xóa máy bị nhiễm và khôi phục từ bản sao lưu: Phòng trường hợp các ransomware còn sót lại, hãy xóa toàn bộ các dữ liệu bị nhiễm và khôi phục lại từ đầu qua các bản sao lưu.

Bước 4: Phân tích và giám sát hệ thống: Sau khi đã loại bỏ hoàn toàn các ransomware, bạn nên ngồi lại phân tích các yếu tố lây nhiễm để có cách bảo vệ dữ liệu phù hợp.

B. Nhận hỗ trợ từ DIGITAL TECHNOLOGY FLATWORLD COMPANY LIMITED (TWF)

Khách hàng có thể liên hệ TWF để được hỗ trợ phục hồi dữ liệu nếu đã bị mã hóa.

KHÁCH HÀNG LƯU Ý SAO LƯU DỮ LIỆU GỐC TRƯỚC KHI CAN THIỆP.

- Mẫu gồm hơn 01GB file word, excel, file hình ảnh, 01 Database nếu có. Nên gởi Ultraviewer, Teamviewer cho TWF thực hiện lấy mẫu và sao lưu dữ liệu gốc an toàn cho quý khách.

- File TXT đính kèm để lại của hacker trên máy tính sau khi bị mã hoá.

- Nén lại trong 1 folder với pass 0888, đổi lại ngày tháng năm - tên ransomware nếu có.

- Gởi qua Zalo 0888702778

- Chi phí thực hiện sẽ báo chính xác sau khi phân tích mẫu và lên số thứ tự Ticket. Không cứu được khách hàng không mất chi phí nào. Khi thực hiện sẽ lên hợp đồng nguyên tắc B2B, VAT.

- Mỗi ca cứu dữ liệu từ 1-5 ngày tuỳ theo dung lượng cần thiết, làm từ xa hoặc tại chổ do TWF sẽ quyết định dựa trên yếu tố kỹ thuật.

Cảm ơn quý khách.

admin tại TWF: 0888702778.